前言:

这是一篇关于月神SRC逻辑漏洞课程的学习笔记,因为我现在没有小钱钱所以买的是某宝的19期盗版课,如果后续赚钱了肯定是要支持一手正版的,但是现在嘛,先学吧,当然b站也有相关课程只不过需要包月充电

返回值利用:

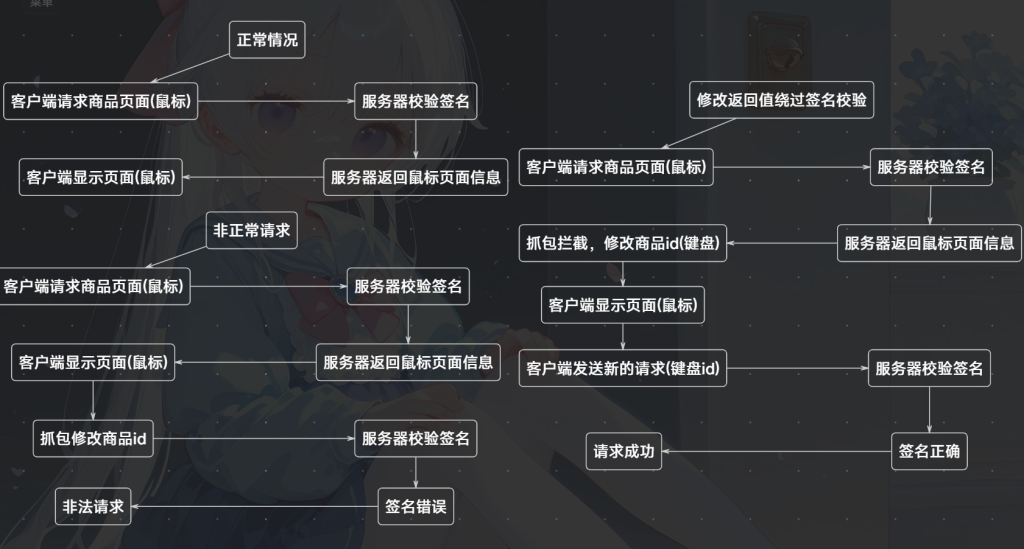

绕过签名校验

具体原理如下:

当我们请求商品页面的时候,服务器返回了对应商品的页面信息(通过商品id来判断返回的内容),在当我们要去实现某个漏洞需要修改商品id的时候,我们就可以使用此方法,正常情况下,修改商品id签名也需要修改,否则服务器校验签名不对会返回非法请求

签名是在我们客户端生成的,也就是说我们可以像前面说的那样,多次点击客户端功能按钮绕过或者js逆向,现在还可以修改返回值。因为在我们还没有修改商品id前,我们正常请求了这个商品页面,这是第一个请求,客户端生成了签名发给了服务器,服务器返回了对应页面信息,这个时候我们将返回的商品id修改成后面想要抓包修改的id,然后客户端会将这个商品id和其他信息生成新的签名,再当我们发送请求的时候,商品id就变了,签名也是对的了,这种方法也是让客户端替我们生成好签名,从而达到我们中途抓包修改数据包后签名校验对应的目的

拦截修改商品id并不会直接显示键盘的页面,因为客户端接收到服务器返回的信息还是鼠标的页面,而我们修改了鼠标的id为键盘,其他信息是根据服务器返回的内容进行显示,只不过是在我们下次发起请求的时候客户端会将鼠标id变成键盘id,然后签名也是根据键盘id和其他信息生成对应的

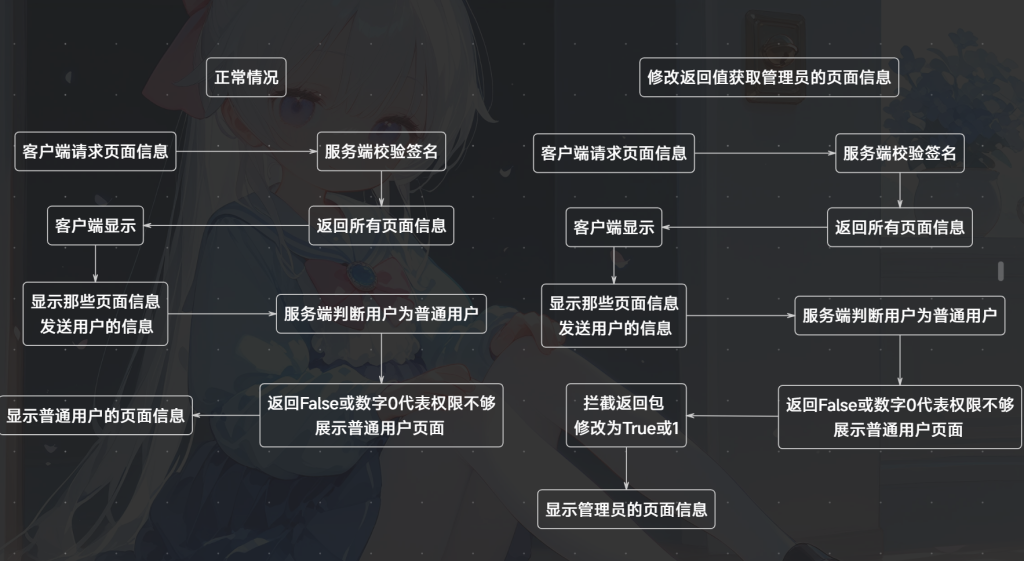

获取更多信息:

很多时候,前后端不分离的情况下,所有页面数据都是一起返回给用户,如果是普通用户就显示正常页面,如果是管理员就显示管理员的页面,客户端会判断用户是否有权限查看这些管理员才能看到的页面信息,但是客户端怎么判断是否有权限呢,就是通过服务器返回的某个参数,这个参数可能是数字(0,1,2等)也有可能是布尔值(一种数值类型,True和False也就是真和假的意思),如果我们拦截返回包并修改这种值,那么很有可能会看到管理员的页面,从而实现更多功能点的测试

这就好比有人给你点了一个汉堡(普通用户页面信息)和一杯可乐(管理员页面信息),可乐你不想喝可以直接丢掉。客户端同样,服务器给了它一个汉堡和可乐,它需要判断用户是否想喝这杯可乐,就会带上必要参数再次请求服务器,服务器判断用户在减肥不需要喝可乐,就告诉客户端只显示汉堡,可乐直接丢弃(谁减肥吃汉堡)。而我们抓包修改返回值,就是欺骗客户端我们是管理员或者有权限查看这些管理员的页面信息

不过有一点需要理解,看到这个页面并不是越权(能以普通用户的权限使用管理员才能使用的功能才是),虽然看到了普通用户看不到的信息,但是这个页面是服务器主动发给你的,只是取决于你看不看而已。但是如果这个页面的功能没有校验,普通用户能够正常在这个页面使用管理员的功能,那就是一个越权漏洞了,因为服务器没有校验你是普通用户还是管理员,仅凭你访问这个接口就返回了其他普通用户的数据,那么就存在越权导致的信息泄露

外卖平台漏洞:

业务情报:

在平常点外卖的时候可以查看一下店铺详情和营业执照,保不齐就会碰上月神提到的这种老北京烤鸭店营业执照却是理疗店,这种外卖你还敢吃吗?这个属于业务情报 虚假门店/代开,这种平台也是收的,平常可以看看,反正我刻意去翻了一下我平常点外卖的那几家店,没什么大问题,大家要是碰到了可以交一下,还是有钱拿的

优惠购买:

大金链子小手表,一天三顿小烧烤

就打我自己的一个比方,在平常点炸鸡的时候,总会有那么一个0.01的鸡块,当然是有条件的,比如收藏店铺或者其他,还有一些鸡肉卷,标价非常便宜,但是2份起购,或者多份起购,那我们怎么实现多次优惠购买这种商品呢?

如果一个鸡肉卷是10块钱,第一份是2块钱,两份起购,正常来讲,是12块钱买了两个鸡肉卷,请求的数据包是ID:1,num:2(商品id,数量),那我直接修改数量为ID:1,num:1试试,如果成功了,我是不是就绕过了两份起购的限制,达到只花了两块钱就买到一份的目的

那怎么实现多次优惠购买呢,首先我一次性购买多个商品,比如两个鸡肉卷,一个蜜汁烤全鸡,三个汉堡,请求的数据包是[{ID:1,num:2},{ID:2,num:1},{ID:5,num:3}],如果我给它改成[{ID:1,num:1},{ID:1,num:1},{ID:1,num:1}]呢,这里就成了购买了三个鸡肉卷,如果没有校验,那么每一份鸡肉卷可能就都是2块钱了,因为逻辑是第一份2块钱,但是两份起购,我这三个参数都是第一份,所以都是2块钱,而且三个鸡肉卷商品的数量加在一起是3,也达到了两份起购的标准,所以就绕过了逻辑限制,花六块钱就购买了三份鸡肉卷

上面第一个情况是没有做校验,第二个情况是对总数做了校验,但是对单个商品没有做校验,导致我都买第一份就可以实现多次优惠,那如果服务器仅仅只是对单个商品的数量做了限制(2份起购,1份就无法购买,不管商品分成几个,总数量超过的起购数量的部分按正常价格来计算,买3个,2个就需要按10元一个来计算),对商品总数没有做限制,那我们可以尝试使用负数,比如[{ID:1,num:2},{ID:1,num:-1}],这样单商品数量两份起购的要求的确达到了,总数为2-1,也就是1,没有超过起购数量,所以还是优惠价格购买

鲜芋仙自由:

鲜芋仙自由配,这是当年鲜芋仙推出的一款产品,这是外卖平台的漏洞不是鲜芋仙的,这款产品就是能够自己选择配料,但是配料只能选择两个,超过的就需要额外付钱。先下单,然后拦截抓包,将多个配料id添加到配料表里面,然后发送请求,服务器如果没有校验数量,就会创建一个含有多个配料的订单,但是价格还是没有变,这就是一个漏洞了

配送方式:

外卖下单后,在配送的时候我们能够看到骑手配送,到店自取,听月神说在以前还有一种配送方式叫做货到付款。这个漏洞的原理很简单,抓包修改配送方式的参数就好了,月神通过修改配送方式让不支持货到付款的店铺支持货到付款,然后还没有收钱

新用户首单优惠:

外卖新用户首单有优惠,但是下单第一单后,就算没有支付,第二单仍然会恢复成原来的价格,这种情况我们怎么办?

首先新用户首单优惠这种情况可以直接先尝试并发看看,如果成功就绕过了只有首单有优惠的限制

第二种方法,我们下第一单后,不支付切到后台,然后去取消订单,就能重新再享受优惠,然后再去下一单,这个时候再依次支付,如果服务器没有校验,那么订单状态会直接从”已取消”变为”等待配送”,这就绕过了限制达到多单优惠的目的

但是第二种方法月神遇到的情况是优惠卷,这也就表明使用这个方法同样能够达到一优惠卷多次使用的目的

节日活动:

在很多活动场景,平台会发放一些大额优惠卷,这种场景可能存在那些漏洞?

首先抓包修改,看看能不能多次薅这个羊毛(比如通过一个参数来判断用户是否领取过一次,我修改这个参数,是不是还能够领取到优惠卷,如果能够领取,那就说明存在漏洞)

然后试试抓包修改id能不能在活动还没开始前提前领取(有时候活动会分为多个场次,早中晚等等,我在早上抓包修改晚上的id,是不是能够提前领取到晚上的优惠卷,如果能领取,那就说明存在漏洞)

又或者保存领取优惠卷时的数据包,然后等待活动结束后重发数据包看看能不能领取(还是早上,我抓包后保存数据包,然后到中午重发一遍看看还能不能领取,能领取那就说明存在漏洞)

当然,还可以修改返回值,让前端变成可领取的状态,然后点击领取按钮,如果服务器下发了优惠卷,那么这就是一个漏洞了

订单备注:

点外卖都会有一个订单备注的功能,如果我通过抓包添加非常长的订单备注,如果服务器没有校验,那么这么长的备注可能对商家造成一定的损失。因为外卖配送是需要完整小票的,这个订单备注如果没有限制字数,那么在用餐高峰期的时候,我下一个10万字的备注,打印机就会一直被我的订单占用,导致别人的订单无法打印,然后超时

商家活动补贴:

在美团购物,是可以自己添加一些补贴的参数,这样可以让没有补贴活动的商品存在补贴

常见补贴参数:

shippingCharge –配送补贴

poiCharge –门店补贴

agentCharge –代理商补贴

mtCharge –美团补贴

brandCharge –品牌补贴

品牌补贴比较特殊,需要品牌id,例如:”brandChargeCode”:2496,”brandCharge”:5

总结:

其实我们做的所有操作都是想去改变前端发给后端的数据,就看后端有没有对这个数据做校验,通过不断的尝试,尝试到后端没有做校验的一个点,就找到了漏洞

——丶月神大人丶